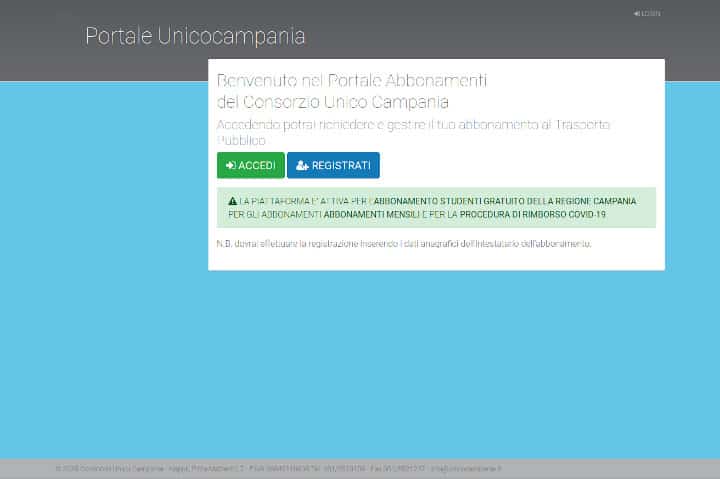

Oggi 19 agosto è stata resa pubblica una “data breach” avvenuta sul sito del consorzio Unico Campania presumibilmente qualche giorno fa. È stato attaccato e violato il Portale Abbonamenti del Consorzio Unico Campania (piattaforma utilizzata per la gestione dell’abbonamento studenti gratuito, degli abbonamenti mensili e del rimborso abbonamenti legato all’emergenza Covid 19) e sono stati resi pubblici parte dei dati personali di numerosi utenti.

È stato pubblicato sullo stesso sito del consorzio Unico (violato a sua volta) un elenco in formato docx, denominato Zozazi_Italy_Combo.docx, contenente email e password degli utenti registrati al portale. Sono in circolazione più versioni del file, quella più estesa di cui si ha notizia finora è di 2770 pagine e contiene 166189 coppie email/password. Il file è stato prontamente rimosso dal sito ma è ormai in circolazione sul web. Al momento non sembrano essere stati diffusi ulteriori dati personali, anche se dalle email spesso è possibile risalire a nome e cognome degli utenti dato che molte sono del tipo [email protected].

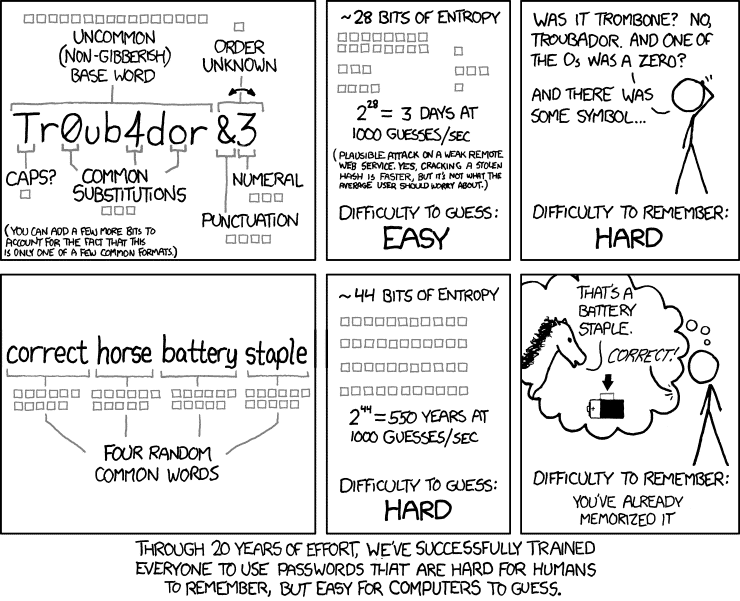

Per chiunque abbia utilizzato sul sito di Unico Campania una coppia di email/password utilizzata anche su altri siti (ad esempio per social network, per la casella email stessa ecc.) è consigliabile cambiare immediatamente la password sugli altri siti ed attendere di poterla cambiare poi anche sul portale Unico, che attualmente sta dando problemi dato l’enorme numero di richieste contemporanee. Ne approfittiamo inoltre per un consiglio su come scegliere una password sicura.

Attacco al portale abbonamenti Unico Campania: alcuni dettagli

Vi sono poi ulteriori dettagli relativi all’attacco, rivelati da fonti anonime tra studenti universitari, cui va il nostro ringraziamento. Sembrerebbe che i dati siano aggiornati a numerosi mesi fa: alcuni studenti che avevano cambiato la password di recente, al momento di controllare l’elenco per vedere se i loro dati fossero coinvolti nella violazione, hanno scoperto che nell’elenco suddetto è riportata ancora la loro password precedente. Non è stato però finora possibile capire con precisione a quando risalirebbero i dati riportati nell’elenco.

Sembrerebbe inoltre che la violazione sia avvenuta qualche giorno fa e che sia stata resa pubblica solo oggi con la pubblicazione dell’elenco: alcuni studenti affermano di aver riscontrato nei giorni scorsi che era stato chiesto a loro insaputa il rimborso della pratica dell’abbonamento studenti gratuito, ritrovandosi così impossibilitati a richiedere il rinnovo per il nuovo anno accademico. Sembrerebbe inoltre che questo fosse stato segnalato già una settimana fa circa al Consorzio Unico, al momento però è ignoto se fossero già stati presi provvedimenti: fino a stamattina il consorzio non ha rilasciato dichiarazioni stampa e contattando il numero telefonico riportato sul sito non è stato possibile ottenere risposta.

Tornando all’attacco effettuato al sito, non sono stati resi noti i dettagli tecnici, né è stato rivendicato da alcun gruppo/individuo di hacker/cracker. È possibile solamente fare alcune ipotesi: in qualche modo potrebbe essere stato ottenuto l’accesso al database o ad un suo backup, poi le password potrebbero essere state ottenute poiché conservate in chiaro (alias non crittografate), poiché ne potrebbe essere stato effettuato l’hashing con un algoritmo insicuro (alias crittografate ma in un modo che permette di risalire alla password), oppure poiché vi potrebbe essere stato modo di accedere ai “salt” utilizzati per le funzioni di hashing (alias l’algoritmo era sicuro ma era possibile accedere alle “chiavi” necessarie per risalire alle password).

Francesco Di Nucci

Fonti immagini

Copertina: Screenshot del Portale Unicocampania

Articolo: webcomic Password Strength da XKCD, di Randall Munroe, sotto licenza Creative Commons Attribution-NonCommercial 2.5

è vergognoso… gli utenti sono le vere vittime di questo increscioso accadimento.

Purtroppo l’ignoranza la fa da padrone, agli utenti viene detto che è colpa di qualche “hacker”… ma l’imperizia dove la mettiamo? Un sistema che conserva le password nel database in CHIARO, senza applicare una banale cifratura simmetrica o asimmetrica che sia, è sconvolgente!

A una casa costruita senza le porte e finestre, la colpa sarebbe davvero solo del ladro?

Intanto tutti quei poveri utenti, oltre a dover cambiare repentinamente la password se la usano su altri sistemi hanno comunque subìto un attacco! perché nulla esclude che allo stadio 0-day del data breach (ovvero da quando è stato subìto l’attacco a quando è stato scoperto e reso noto, ad addirittura quando si sono preoccupati di avvisare gli utenti vittime) le credenziali non siano state usate altrove per recuperare informazioni di altra natura. Basti pensare che già dal portale attaccato sono recuperabili almeno nome, cognome, numero di cellulare, indirizzi residenza, parametri ISEE, dati di iscrizione scolastica e quant’altro… figuriamoci su altri siti come social network o siti di acquisti informazioni online cosa si riesce a recuperare…

non è una banalità ciò che è successo… si cerca di sminuire, invitando solo a cambiare la password… ma oramai gli indirizzi e-mail sono online pronti per essere divorati da bot di spam… immaginate a quanta e-mail spazzatura riceveranno gli indirizzi mail solo perché presenti in quella lista…. Bah…. Tutto questo perché le informazioni sono state memorizzate in chiaro nei database attaccato… Ogni giorno, non esseri umani ma sistemi automatizzati per attaccare e recuperare informazioni, hanno potuto agire indisturbati. ( “assingegneria – Associazione degli studenti INGEGNERIA” riferisce che questi dati sono stati hackerati ad aprile 2020).

Ci si affida a servizi della Pubblica Amministrazione o comunque convenzionati con regioni e comuni, ci si fida, e poi succede questo…

Oggigiorno la sicurezza informatica è importante, e non si può scaricare la colpa solo su chi ha attaccato.

Spero quantomeno che si prodighino per un rimborso o qualcosa visto che ci sono danno ai dati personali non di poco conto.